华为模拟器 ACL 访问控制配置超详细教程(附拓扑 + 命令 + 验证)

一、实验环境

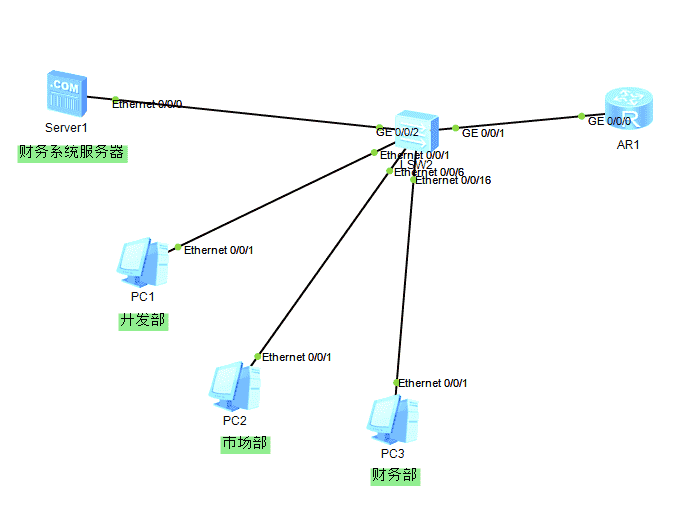

- 硬件设备:1 台路由器(AR1)、1 台交换机(SW1)、1 台财务系统服务器、3 台 PC(分别属于开发部、市场部、财务部)

- 软件环境:华为 eNSP 模拟器

- 核心目标:通过 ACL(访问控制列表)实现部门间访问权限管控,保障财务系统服务器安全

二、实验需求

- 财务部(PC3)可正常访问财务系统服务器;

- 开发部(PC1)、市场部(PC2)禁止访问财务系统服务器;

- 所有部门可通过路由器访问外部网络(通过默认路由实现);

- 各部门网段与服务器网段隔离,仅通过配置的 ACL 规则放行 / 拒绝指定流量。

三、拓扑结构说明

四、IP & 端口规划表

1.IP 地址规划(含网关)

| 设备 / 部门 | IP 地址 | 子网掩码 | 网关地址 | 所属 VLAN |

| 财务系统服务器 | 192.168.40.1 | 255.255.255.0 | 192.168.40.254 | VLAN40 |

| 开发部 PC1 | 192.168.10.1 | 255.255.255.0 | 192.168.10.254 | VLAN10 |

| 市场部 PC2 | 192.168.20.1 | 255.255.255.0 | 192.168.20.254 | VLAN20 |

| 财务部 PC3 | 192.168.30.1 | 255.255.255.0 | 192.168.30.254 | VLAN30 |

| 路由器 AR1(G0/0/0) | 192.168.1.1 | 255.255.255.0 | - | - |

| 交换机 SW1(VLAN10) | 192.168.10.254 | 255.255.255.0 | - | VLAN10 |

| 交换机 SW1(VLAN20) | 192.168.20.254 | 255.255.255.0 | - | VLAN20 |

| 交换机 SW1(VLAN30) | 192.168.30.254 | 255.255.255.0 | - | VLAN30 |

| 交换机 SW1(VLAN40) | 192.168.40.254 | 255.255.255.0 | - | VLAN40 |

| 交换机 SW1(VLAN50) | 192.168.1.254 | 255.255.255.0 | - | VLAN50 |

2.交换机端口规划

| SW1 端口范围 | 端口模式 | 所属 VLAN | 连接设备 |

| E0/0/1 - E0/0/5 | access | VLAN10 | 开发部 PC1 |

| E0/0/6 - E0/0/15 | access | VLAN20 | 市场部 PC2 |

| E0/0/16 - E0/0/20 | access | VLAN30 | 财务部 PC3 |

| G0/0/1 | access | VLAN40 | 财务系统服务器 |

| G0/0/2 | access | VLAN50 | 路由器 AR1(G0/0/0) |

五、详细配置步骤(全程命令行)

第一步:配置交换机 VLAN 及端口划分

先登录 SW1 交换机,执行以下命令创建 VLAN 并绑定端口(access 模式用于终端接入):

<Huawei>system-view // 进入系统视图 [Huawei]sysname SW1 // 重命名交换机(便于管理) [SW1]vlan batch 10 20 30 40 50 // 批量创建VLAN10/20/30/40/50 // 配置E0/0/1-5端口(开发部)属于VLAN10 [SW1]port-group group-member Ethernet 0/0/1 to Ethernet 0/0/5 [SW1-port-group]port link-type access [SW1-port-group]port default vlan 10 [SW1-port-group]quit // 配置E0/0/6-15端口(市场部)属于VLAN20 [SW1]port-group group-member Ethernet 0/0/6 to Ethernet 0/0/15 [SW1-port-group]port link-type access [SW1-port-group]port default vlan 20 [SW1-port-group]quit // 配置E0/0/16-20端口(财务部)属于VLAN30 [SW1]port-group group-member Ethernet 0/0/16 to Ethernet 0/0/20 [SW1-port-group]port link-type access [SW1-port-group]port default vlan 30 [SW1-port-group]quit // 配置G0/0/1端口(连接财务服务器)属于VLAN40 [SW1]interface GigabitEthernet 0/0/1 [SW1-GigabitEthernet0/0/1]port link-type access [SW1-GigabitEthernet0/0/1]port default vlan 40 [SW1-GigabitEthernet0/0/1]quit // 配置G0/0/2端口(连接路由器)属于VLAN50 [SW1]interface GigabitEthernet 0/0/2 [SW1-GigabitEthernet0/0/2]port link-type access [SW1-GigabitEthernet0/0/2]port default vlan 50 [SW1-GigabitEthernet0/0/2]quit

第二步:配置交换机 VLAN 虚接口 IP(网关)

各部门 PC 的网关指向交换机对应 VLAN 的虚接口,需为每个 VLAN 配置 IP:

// 配置VLAN10虚接口(开发部网关) [SW1]interface Vlanif 10 [SW1-Vlanif10]ip address 192.168.10.254 255.255.255.0 [SW1-Vlanif10]quit // 配置VLAN20虚接口(市场部网关) [SW1]interface Vlanif 20 [SW1-Vlanif20]ip address 192.168.20.254 255.255.255.0 [SW1-Vlanif20]quit // 配置VLAN30虚接口(财务部网关) [SW1]interface Vlanif 30 [SW1-Vlanif30]ip address 192.168.30.254 255.255.255.0 [SW1-Vlanif30]quit // 配置VLAN40虚接口(财务服务器网关) [SW1]interface Vlanif 40 [SW1-Vlanif40]ip address 192.168.40.254 255.255.255.0 [SW1-Vlanif40]quit // 配置VLAN50虚接口(连接路由器) [SW1]interface Vlanif 50 [SW1-Vlanif50]ip address 192.168.1.254 255.255.255.0 [SW1-Vlanif50]quit

第三步:配置交换机默认路由(指向路由器)

让内网所有流量通过路由器访问外部,默认路由下一跳为路由器 G0/0/0 接口 IP:

[SW1]ip route-static 0.0.0.0 0.0.0.0 192.168.1.1 // 说明:0.0.0.0 0.0.0.0表示所有网段,下一跳192.168.1.1是路由器接口IP

四、ACL 规则配置(全场景:出口 + 入口)

先搞懂两个核心区别!

在开始配置前,先明确两个关键概念,避免配置混乱:

基本 ACL(ACL 2000)vs 高级 ACL(ACL 3000)

| 对比维度 | 基本 ACL(以 ACL 2000 为例) | 高级 ACL(以 ACL 3000 为例) |

| 编号范围 | 2000-2999 | 3000-3999 |

| 管控维度 | 仅基于源 IP 地址管控,逻辑简单 | 基于源 IP + 目的 IP + 协议 + 端口精细化管控 |

| 适用场景 | 简单的网段级权限控制(如 “允许所有部门访问外网”) | 复杂的资源级权限控制(如 “仅允许财务部访问服务器 80 端口”) |

| 配置要点 | 无需指定目的 IP / 端口,默认隐含 deny all | 必须明确目的 IP / 端口,避免误拦截其他流量 |

| 核心优势 | 配置简洁,适合大范围网段管控 | 管控精准,能精准限制特定服务 / 端口 |

出口规则 vs 入口规则

| 对比维度 | 出口规则(Outbound) | 入口规则(Inbound) |

| 应用位置 | 流量 “离开” 设备端口时生效(如 SW1→AR1 的 G0/0/2 端口) | 流量 “进入” 设备端口时生效(如 PC→SW1 的部门接入端口) |

| 逻辑顺序 | 先转发流量,再校验规则 | 先校验规则,再转发流量 |

| 资源占用 | 无效流量已进入设备,会占用少量转发资源 | 无效流量直接被拦截,不占用后续转发资源 |

| 配置效率 | 集中配置在核心端口(如外网出口),无需重复操作 | 需应用在多个接入端口(如各部门端口),但转发效率更高 |

| 适用场景 | 部门少、流量小的网络,追求配置便捷 | 部门多、流量大的网络,追求转发效率;服务器防护场景(靠近目标设备) |

1. ACL 2000(核心目标:管控部门访问外部网络,符合需求 3 “所有部门可访问外部”)

场景说明

流量路径:部门 PC→SW1→AR1→外部网络,需控制 “从 SW1 到 AR1” 或 “从 PC 到 SW1” 的流量,对应出口规则和入口规则。

(1)出口规则(应用在 “SW1→AR1” 的出口,即 SW1 的 G0/0/2 端口 outbound)

- 逻辑:流量从 SW1 的 G0/0/2 端口 “出去” 到 AR1 时,校验是否允许访问外部;

- 优势:集中管控所有部门的外网出口流量,配置简单;

- 命令:

1. 创建ACL 2000(基本ACL,基于源IP管控) [SW1]acl number 2000 # 允许开发部(10.0/24)访问外部 [SW1-acl-basic-2000]rule permit source 192.168.10.0 0.0.0.255 # 允许市场部(20.0/24)访问外部 [SW1-acl-basic-2000]rule permit source 192.168.20.0 0.0.0.255 # 允许财务部(30.0/24)访问外部 [SW1-acl-basic-2000]rule permit source 192.168.30.0 0.0.0.255 # ACL默认隐含deny all,无需额外配置 [SW1-acl-basic-2000]quit 2. 应用到SW1的G0/0/2端口(连AR1)出口方向 [SW1]interface GigabitEthernet 0/0/2 [SW1-GigabitEthernet0/0/2]traffic-filter outbound acl 2000 [SW1-GigabitEthernet0/0/2]quit

(2)入口规则(应用在 “PC→SW1” 的入口,即各部门接入端口 inbound)

- 逻辑:流量从部门 PC “进入” SW1 的接入端口时,直接过滤未授权流量,减少 SW1 转发压力(先过滤再转发);

- 优势:避免无效流量占用交换机资源,排查问题更精准;

- 命令:

1. 沿用ACL 2000(规则不变,无需重复创建) 2. 应用到开发部入口端口(E0/0/1-5)inbound [SW1]interface range Ethernet 0/0/1 to Ethernet 0/0/5 [SW1-port-group]traffic-filter inbound acl 2000 [SW1-port-group]quit 3. 应用到市场部入口端口(E0/0/6-15)inbound [SW1]interface range Ethernet 0/0/6 to Ethernet 0/0/15 [SW1-port-group]traffic-filter inbound acl 2000 [SW1-port-group]quit 4. 应用到财务部入口端口(E0/0/16-20)inbound [SW1]port-group group-member Ethernet 0/0/16 to Ethernet 0/0/20 [SW1-port-group]traffic-filter inbound acl 2000 [SW1-port-group]quit

适用场景选择

- 出口规则:适合部门少、流量小的网络,配置集中;

- 入口规则:适合部门多、流量大的网络,转发效率高。

2. ACL 2001(核心目标:仅允许财务部访问财务服务器,拒绝开发 / 市场部)

场景说明

流量路径:部门 PC→SW1→财务服务器,需控制 “从 SW1 到服务器” 或 “从 SW1 到服务器” 的流量,对应出口规则和入口规则。

(1)出口规则(应用在 “SW1→服务器” 的出口,即 SW1 的 G0/0/1 端口 outbound)

- 逻辑:流量从 SW1 的 G0/0/1 端口 “出去” 到服务器时,校验源 IP 是否为财务部;

- 命令:

1. 创建ACL 2001 [SW1]acl number 2001 # 允许财务部(30.0/24)访问服务器 [SW1-acl-basic-2001]rule permit source 192.168.30.0 0.0.0.255 # 拒绝开发部(10.0/24)访问服务器 [SW1-acl-basic-2001]rule deny source 192.168.10.0 0.0.0.255 # 拒绝市场部(20.0/24)访问服务器 [SW1-acl-basic-2001]rule deny source 192.168.20.0 0.0.0.255 [SW1-acl-basic-2001]quit 2. 应用到SW1的G0/0/1端口(连服务器)出口方向 [SW1]interface GigabitEthernet 0/0/1 [SW1-GigabitEthernet0/0/1]traffic-filter outbound acl 2001 [SW1-GigabitEthernet0/0/1]quit

(2)入口规则(应用在 “SW1→服务器” 的入口,即 SW1 的 G0/0/1 端口 inbound)

- 逻辑:流量从 SW1 “进入” 服务器的端口(G0/0/1)时,直接过滤非财务部流量,服务器无需处理无效请求;

- 优势:减轻服务器压力,符合 “靠近目标设备配置 ACL” 的最佳实践;

- 命令:

1. 沿用ACL 2001(规则不变) 2. 应用到SW1的G0/0/1端口(连服务器)入口方向 [SW1]interface GigabitEthernet 0/0/1 [SW1-GigabitEthernet0/0/1]traffic-filter inbound acl 2001 [SW1-GigabitEthernet0/0/1]quit

关键提醒

- 入口规则优先选 G0/0/1(服务器接入端口),而非部门端口:若应用到部门端口,需重复配置多个端口,效率低;应用到服务器端口,一次配置即可管控所有访问服务器的流量。

3. ACL 3000(高级 ACL:仅允许财务部访问服务器 80 端口,禁止其他端口)

场景说明

需基于 “源 IP + 目的 IP + 目的端口 + 协议” 管控,仅允许财务部通过 TCP 80 端口(HTTP)访问服务器,对应出口规则和入口规则。

(1)出口规则(应用在 “SW1→服务器” 的出口,G0/0/1 outbound)

- 逻辑:流量从 SW1 到服务器时,校验 “是否为财务部 + TCP 80 端口”;

- 命令:

1. 创建ACL 3000(高级ACL,编号3000-3999) [SW1]acl number 3000 # 允许财务部(30.0/24)通过TCP访问服务器(40.1)的80端口,0 是反掩码,表示精确匹配该 IP [SW1-acl-adv-3000]rule permit tcp source 192.168.30.0 0.0.0.255 destination 192.168.40.1 0 destination-port eq 80 # 拒绝所有其他IP流量(避免其他端口访问) [SW1-acl-adv-3000]rule deny ip [SW1-acl-adv-3000]quit 2. 应用到G0/0/1端口出口方向 [SW1]interface GigabitEthernet 0/0/1 [SW1-GigabitEthernet0/0/1]traffic-filter outbound acl 3000 [SW1-GigabitEthernet0/0/1]quit

(2)入口规则(应用在 “SW1→服务器” 的入口,G0/0/1 inbound)

- 逻辑:流量进入服务器端口时,直接拦截非 80 端口的请求,服务器仅处理合法 HTTP 流量;

- 命令:

1. 沿用ACL 3000(规则不变) 2. 应用到G0/0/1端口入口方向 [SW1]interface GigabitEthernet 0/0/1 [SW1-GigabitEthernet0/0/1]traffic-filter inbound acl 3000 [SW1-GigabitEthernet0/0/1]quit

注意事项

- 高级 ACL 必须明确 “destination”(目的 IP),否则会误拦截其他设备的 80 端口流量(如外部网络的 Web 服务器)。

4. ACL 3001(高级 ACL:禁止财务服务器访问市场部网段)

场景说明

需管控 “服务器→市场部” 的反向流量,禁止服务器主动访问市场部(20.0/24),对应出口规则和入口规则。

(1)出口规则(应用在 “市场部 PC→SW1” 的出口,即市场部端口 outbound)

- 逻辑:流量从市场部端口 “出去” 到 SW1 内网时,拒绝服务器(40.0/24)的流量;

- 命令:

1. 创建ACL 3001 [SW1]acl number 3001 # 拒绝服务器网段(40.0/24)访问市场部网段(20.0/24) [SW1-acl-adv-3001]rule deny ip source 192.168.40.0 0.0.0.255 destination 192.168.20.0 0.0.0.255 # 允许其他所有流量(不影响市场部访问其他资源) [SW1-acl-adv-3001]rule permit ip [SW1-acl-adv-3001]quit 2. 应用到市场部入口端口(E0/0/6-15)出口方向 [SW1]port-group group-member Ethernet 0/0/6 to 0/0/15 [SW1-port-group]traffic-filter outbound acl 3001 [SW1-port-group]quit

(2)入口规则(应用在 “市场部 PC→SW1” 的入口,即市场部端口 inbound)

- 逻辑:流量从 SW1 “进入” 市场部端口时,直接拦截服务器的流量,市场部 PC 不会收到服务器的请求;

- 命令:

1. 沿用ACL 3001(规则不变) 2. 应用到市场部端口入口方向 [SW1]port-group group-member Ethernet 0/0/6 to 0/0/15 [SW1-port-group]traffic-filter inbound acl 3001 [SW1-port-group]quit

优势对比

入口规则更优:服务器流量在 “进入市场部端口” 前被拦截,市场部 PC 完全不会感知到无效请求;

出口规则:服务器流量已进入 SW1,仅在 “离开市场部端口” 时被拦截,会占用少量 SW1 转发资源。

五、ACL 配置验证步骤

1.验证外部网络访问(ACL 2000)

开发部 PC1:ping 192.168.1.1(AR1 接口 IP),应能 ping 通;

市场部 PC2:ping 192.168.1.1,应能 ping 通;

财务部 PC3:ping 192.168.1.1,应能 ping 通;

查看 ACL 匹配次数:[SW1]display acl 2000,“permit” 规则的 “匹配次数” 应随 ping 测试增加。

2.验证服务器访问权限(ACL 2001)

财务部 PC3:ping 192.168.40.1,应能 ping 通;telnet 192.168.40.1 80(若服务器开启 80 端口),应能连接;

开发部 PC1:ping 192.168.40.1,应超时;

查看 ACL 匹配次数:[SW1]display acl 2001,财务部的 “permit” 次数增加,开发 / 市场部的 “deny” 次数增加。

3.验证服务器 80 端口访问(ACL 3000)

财务部 PC3:打开浏览器输入http://192.168.40.1(需服务器开启 HTTP 服务),应能访问;

财务部 PC3:telnet 192.168.40.1 22(SSH 端口),应被拒绝;

查看 ACL 匹配次数:[SW1]display acl 3000,“permit tcp” 次数增加,“deny ip” 次数增加(对应 22 端口访问)。

4.验证服务器访问市场部(ACL 3001)

在财务服务器上执行:ping 192.168.20.1(市场部 PC2),应超时;

查看 ACL 匹配次数:[SW1]display acl 3001,“deny ip” 次数应增加;

市场部 PC2:ping 192.168.40.1,应能 ping 通(ACL 3001 仅禁止服务器→市场部,不影响市场部→服务器的反向流量,若需禁止可补充规则)。

六、ACL 配置避坑指南

规则顺序不可乱:ACL 按 “自上而下” 执行,“permit” 规则需放在 “deny” 规则前(如 ACL 2001 需先允许财务部,再拒绝其他部门);

端口方向不冲突:一个端口的一个方向(inbound/outbound)只能绑定 1 个 ACL,若需替换,需先取消旧 ACL:[SW1-if]undo traffic-filter inbound acl XXX;

高级 ACL 必带目的 IP:避免误拦截其他设备(如 ACL 3000 必须写 “destination 192.168.40.1”,否则会禁止财务部访问其他 Web 服务器);

基础 ACL 选源 IP,高级 ACL 选精准匹配:基础 ACL(2000-2999)仅能基于源 IP,适合简单管控;高级 ACL(3000-3999)支持 IP + 端口 + 协议,适合精细化管控。

七、总结

本文针对每个 ACL 规则,均提供了出口 + 入口两种配置方案,核心逻辑如下:

| ACL 类型 | 出口规则优势 | 入口规则优势 | 推荐场景 |

|---|---|---|---|

| 基础 ACL | 配置集中,无需重复操作,适合快速部署 | 先过滤再转发,提前拦截无效流量,减少设备转发资源占用 | 1. 出口规则:部门数量少(≤3 个)、网络流量小(≤100M),追求配置便捷性;

2. 入口规则:部门数量多(≥5 个)、网络流量大(≥100M),追求转发效率和问题排查精准度 |

| 高级 ACL | 便于监控出口方向流量匹配情况,排查跨网段 / 端口级流量问题 | 靠近目标设备(如服务器、部门接入端口),直接拦截非法流量,减轻目标设备(服务器、核心交换机)的处理压力 | 服务器防护、端口级精细化管控(如仅开放特定服务端口)、反向流量控制(如禁止服务器访问特定网段),优先选择入口规则 |

实际配置时,可根据网络规模、流量大小和管控精度选择方向,核心原则:高级 ACL 优先用入口,基础 ACL 按需选入口 / 出口,避免规则冲突和资源浪费。